Segnaliamo la Vulnerabilità Log4Shell CVE-2021-44228 riguardante Apache Log4j.

La vulnerabilità di livello critico, a cui è assegnato il punteggio massimo (CVSSv3: 10), permette l’esecuzione di codice da remoto (RCE) senza autenticazione.

E’ nota col nome Log4Shell ed interessa applicazioni Java-based che utilizzano il prodotto Log4j 2 dalla versione 2.0 fino alla 2.14.1.

–

Scenario di attacco:

L’eventuale sfruttamento della falla consente l’esecuzione di codice arbitrario a danno dell’applicazione affetta. Gli aggressori, che non necessitano di un accesso preventivo al sistema, possono inviare una richiesta https malformata tramite una stringa appositamente predisposta, per generare un log su Log4j – che adotta JNDI (Java Naming and Directory Interface) – al fine di registrare la stringa dannosa nel registro dell’applicazione.

Durante l’elaborazione del registro, il sistema vulnerabile si troverà nelle condizioni di eseguire il codice appositamente inserito dall’utente malintenzionato. Questa condizione può ad esempio portare l’applicazione ad effettuare una richiesta verso un dominio dannoso per eseguire un payload malevolo. In questo modo per l’attaccante sarà possibile acquisire il controllo dell’applicazione interessata e l’accesso completo al sistema.

Alcuni prodotti di sicurezza (ex Fortinet, Trend Micro) hanno provveduto ad aggiornare le firme per prevenire la rilevazione della vulnerabilità:

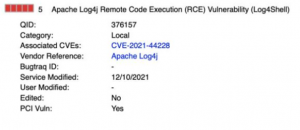

Il nostro Servizio VULNERABILITY MANAGEMENT è in grado di rilevare la vulnerabilità:

Per i nostri Clienti con servizio Vulnerability Management attivo provvederemo a verificare e a comunicare nelle prossime ore l’eventuale presenza della vulnerabilità.

–

Azione di mitigazione:

Ove non già provveduto, si consiglia di installare Log4j 2 nella versione 2.15.0 o e qualora non fosse possibile, ridurre la superficie di attacco:

1. Impostare le seguenti proprietà:

- log4j2.formatMsgNoLookups=true

- LOG4J_FORMAT_MSG_NO_LOOKUPS=true

2. Rimuovere la classe JndiLookup dal path delle classi: zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

3. Impostare le seguenti proprietà in Java 8u121:

- com.sun.jndi.rmi.object.trustURLCodebase

- com.sun.jndi.cosnaming.object.trustURLCodebase=false

Poiché molte applicazioni basate su Java possono sfruttare Log4j 2, le organizzazioni dovrebbero valutare di contattare i fornitori di applicazioni o assicurarsi che le loro applicazioni Java eseguano l’ultima versione disponibile del prodotto.

Ulteriori riferimenti:

- https://csirt.gov.it/contenuti/vulnerabilita-log4shell-cve-2021-44228-aggiornamento-bl02-211212-csirt-ita

- https://blog.qualys.com/vulnerabilities-threat-research/2021/12/10/apache-log4j2-zero-day-exploited-in-the-wild-log4shell

- https://nvd.nist.gov/vuln/detail/CVE-2021-44228

- http://cve.mitre.org/cgi-bin/cvename.cgi?name=2021-44228

Sono rilevate attività di attacco indirizzate alla ricerca di server vulnerabili, si prevede a breve una campagna di attacco su larga scala

Si invita fortemente ad applicare le azioni di mitigazione citate per prevenire scenari fortemente impattanti

Per ogni necessità di supporto vi invitiamo a contattare Helpdesk Mead